Na comunidade hacker ao redor do mundo, tem sido mencionado um notório agente de ameaças conhecido como Spyboy, que está promovendo uma poderosa ferramenta chamada “Terminator”. O autor promete que a ferramenta é capaz de desabilitar efetivamente, atualmente, até 23 soluções de EDR e Antivírus. Incluindo produtos CrowdStrike, AVG, Sophos, Avast, Kaspersky, McAfee, BitDefender, Windows Defender, dentre outros. O malware tem sido vendido de $300 até $3,000 dólares, dependendo do tipo de bypass de detecção pretendido.

Por dentro da ameaça

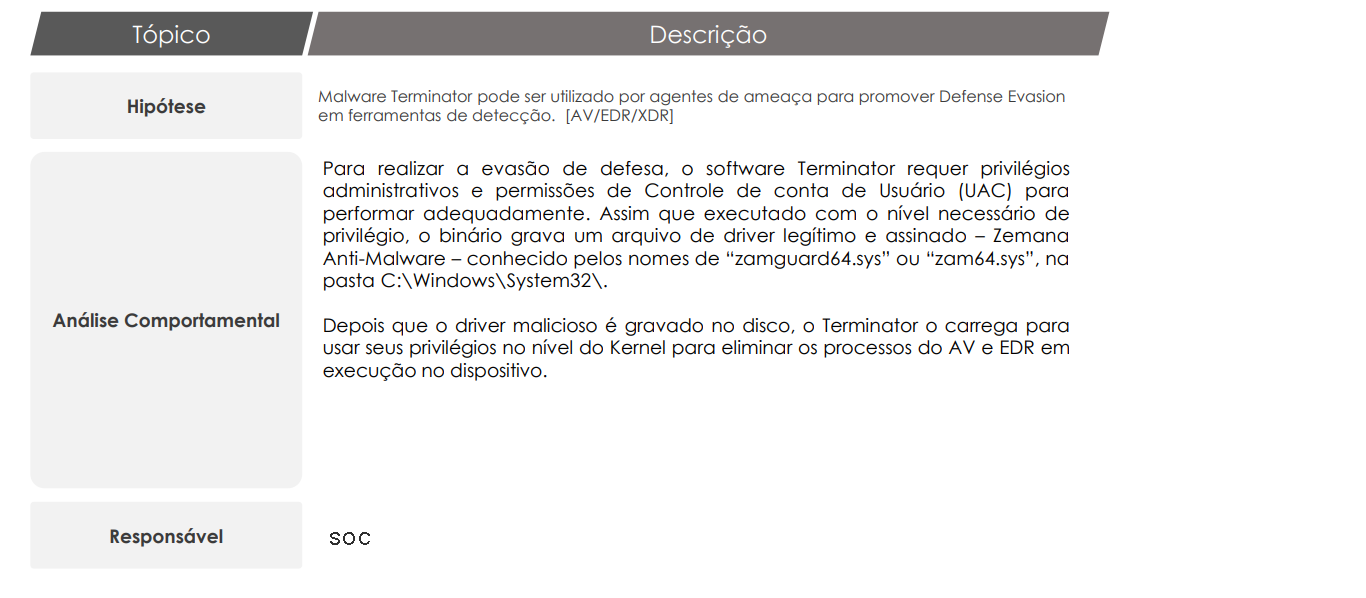

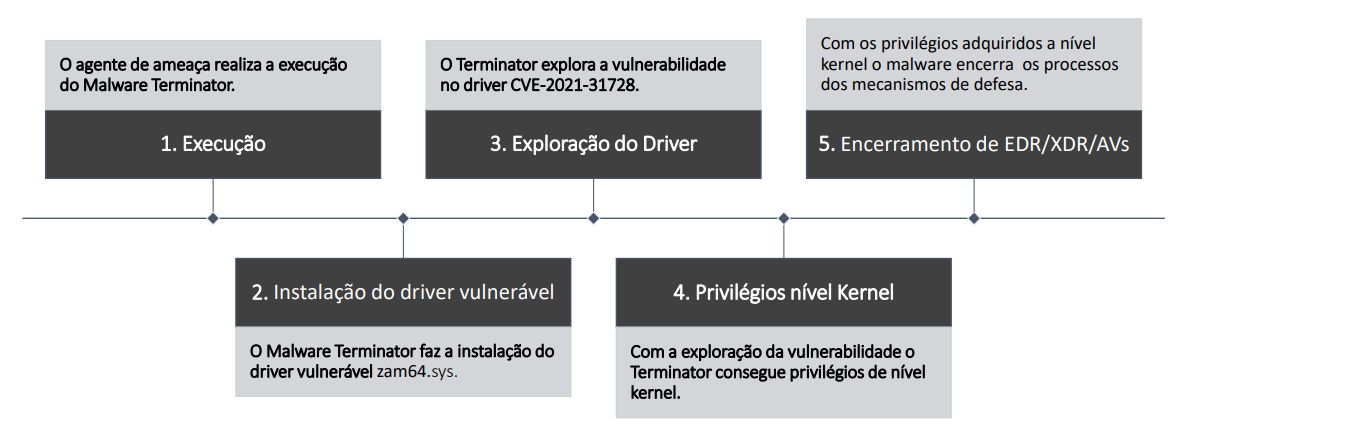

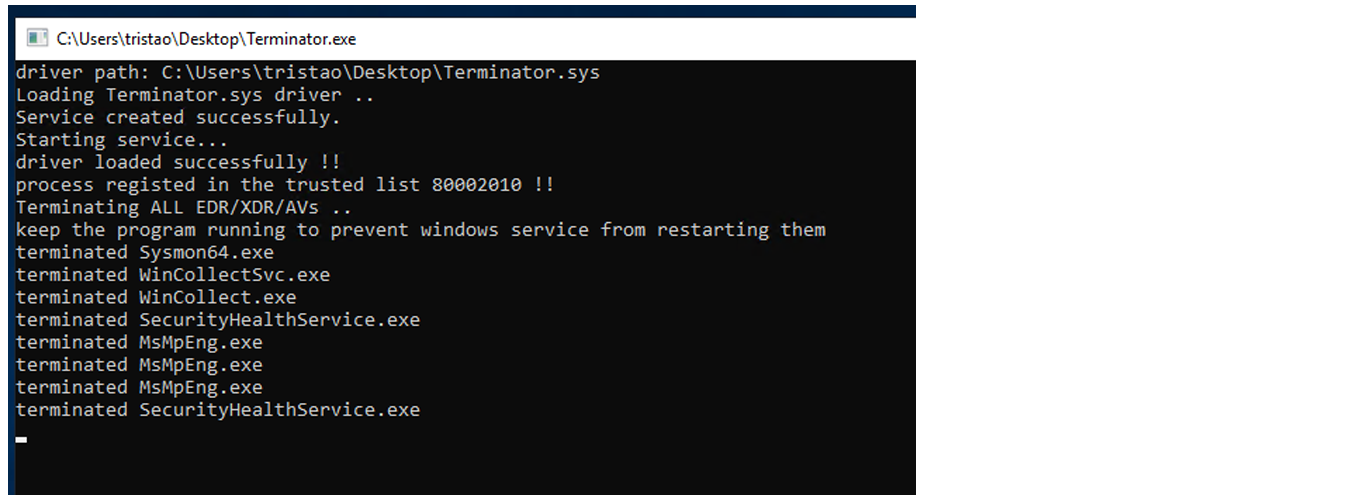

Para realizar a evasão de defesa, o software Terminator requer privilégios administrativos e permissões de Controle de conta de Usuário (UAC) para performar adequadamente. Assim que executado com o nível necessário de privilégio, o binário grava um arquivo de driver legítimo e assinado – Zemana Anti-Malware – conhecido pelos nomes de “zamguard64.sys” ou “zam64.sys”, na pasta C:\Windows\System32\.

A exploração de vulnerabilidades em drivers legítimos é uma técnica conhecida como BYOVD (Bring your own vulnerable driver), e é comum entre agentes de ameaças que buscam injeções de payloads maliciosos de forma “silenciosa”, com o objetivo de obter privilégios a nível de Kernel e utilizá-los ofensivamente.

Ações do SOC

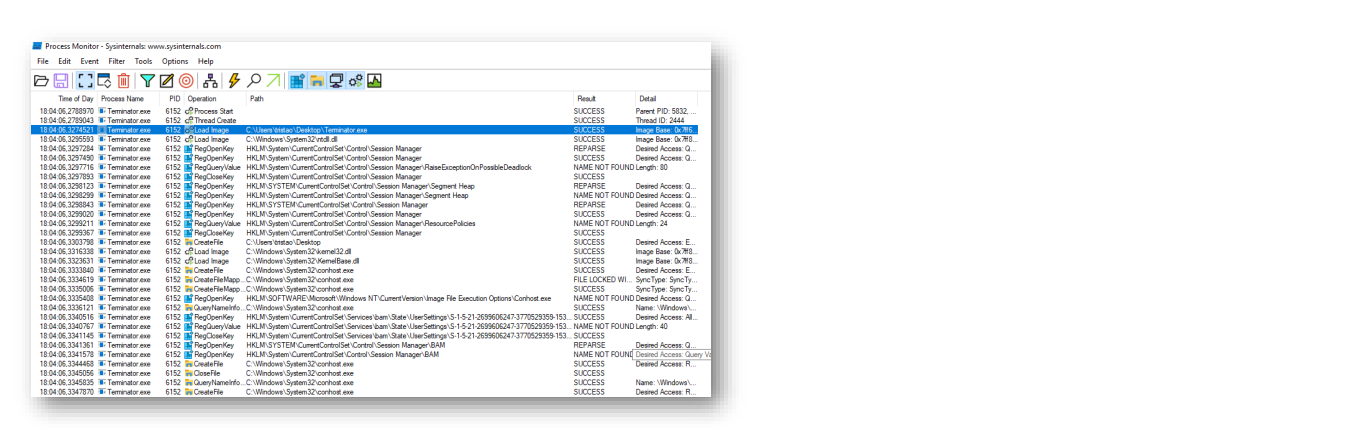

Realizamos uma análise do malware em ambiente controlado e visualizamos as interações do Terminator com o sistema invadido. A CVE-2021-31728 descreve uma prova de conceito de execução de código a partir dos drivers vulneráveis.

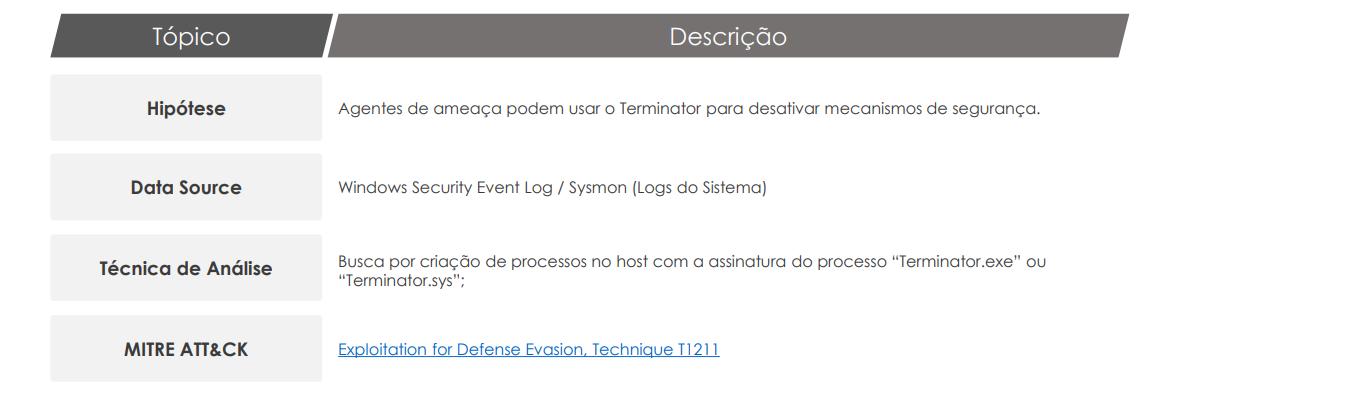

Desenvolvemos dois casos de uso com o objetivo de identificar criação de processos com a assinatura “terminator.exe” e “terminator.sys”. Estamos monitorando os TTPs do malware e seus hashes conhecidos fornecidos e atualizados por bases de Threat Intelligence.

Threat Hunting Malware Terminator

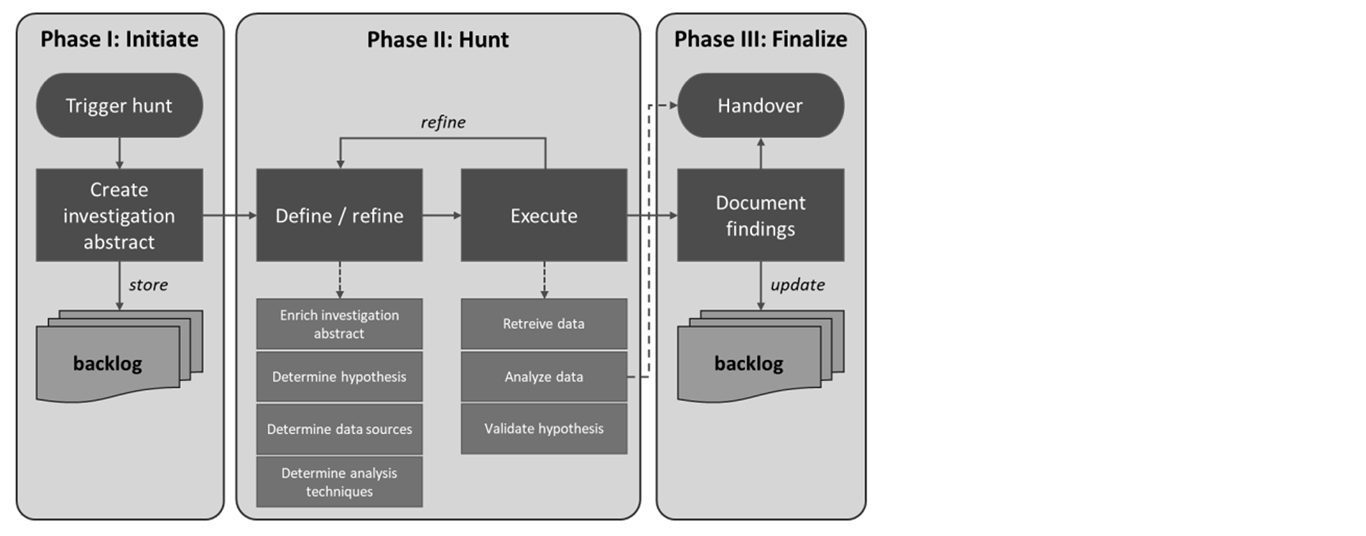

O time de Threat Intelligence da iT.eam, utiliza a seguinte metodologia como base para as atividades de Threat Hunting:

Você também pode entrar em contato com nosso time para saber mais detalhes deste processo!

Basta entrar em contato com o e-mail soc@it-eam.com e solicitar uma agenda.

Descrição – Malware Terminato

• No submundo dos hackers, um notório agente de

ameaças conhecido como Spyboy está promovendo

uma poderosa ferramenta de hacking chamada

“Terminator” . Este programa é discutido em um influente

fórum hacker russo, despertando grande interesse e especulação.

• De acordo com o autor Spyboy, a notável ferramenta Terminator demonstra a impressionante capacidade de desabilitar com êxito vinte e três controles de EDR e antivírus. Essa lista abrange produtos líderes do setor, como Microsoft, Sophos, CrowdStrike, AVG, Avast, ESET, Kaspersky, Mcafee, BitDefender, Malwarebytes, Cortex e muitos outros. A disponibilidade do software está associada a dois pacotes distintos: um bypass único por US

$ 300 e um bypass completo por US$3.000. Esses preços refletem a natureza altamente especializada e potencialmente prejudicial dessa ferramenta no contexto do cibercrime.

Threat Hunting – Terminator Malware

Techniques – Malware Terminator

• O Malware Terminator utiliza-se da técnica BYOVD – Bring Your Own Vulnerable Driver (traga seu próprio driver vulnerável).

• Nos ataques Bring Your Own Vulnerable Driver (BYOVD), drivers legítimos assinados com certificados válidos e capazes de rodar com privilégios de kernel são instalados nos dispositivos das vítimas, então utilizando-se da exploração do driver o Terminator consegue desabilitar as soluções de segurança e assumir o controle do sistema.

Techniques – Malware Terminator

• O time do SOC iT-eam executou o malware um ambiente controlado para entender seu comportamento e busca-lo efetivamente no ambiente de monitoramento de nossos clientes.

• Colocamos à prova nossa hipótese e realizamos a pesquisa no ambiente de monitoramento. Até o momento, nenhuma evidência de detecção da ferramenta foi encontrada.

Hunting – Dados e Referência